|

|||||||||||

|

|

|||||||||||

SSL-сертификаты - зачем они нужны?

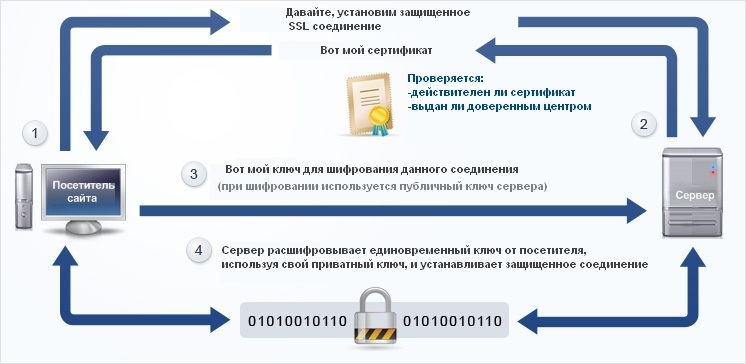

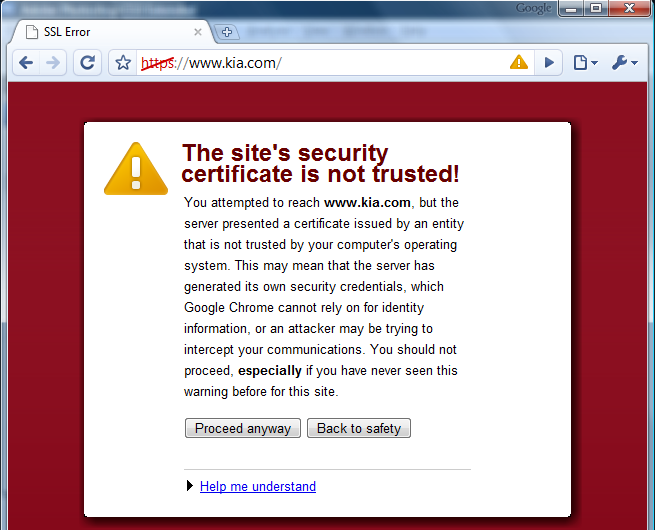

Весной 2011 года хакеры смогли взломать базу данных компании Comodo, что дало им доступ к защищенным SSL-сертификатам крупнейших корпораций – Microsoft, Skype, Google, Yahoo. С одной стороны, пользователи от этого не пострадали, но с другой история оказалась поучительной – оказывается, можно сломать практически любую защиту. Взломщики создали от имени другого аккаунта фальшивые версии уже существующих сайтов перечисленных корпораций. Почему это было опасно не только для владельцев компаний, но и для пользователей? Для этого нужно немного побольше знать о самих SSL-сертификатах. Когда пользователь набирает доменное имя в браузере, соответствующий DNS-сервер превращает набор букв в конкретный IP-адрес и переадресовывает на совпадающий с этим адресом сайт. Именно поэтому хакеры прежде всего заинтересованы в том, чтобы взломать именно DNS-сервер, поскольку в таком случае можно перенаправить адрес так, чтобы вместо искомого сайта пользователь попадал бы на фальшивый, который будет воровать его данные. Особенно это актуально для сайтов различных платежных систем. Именно для того, чтобы предотвратить это, нужны SSL-сертификаты. Они являются подтверждением того, что этот сайт настоящий. Кроме того, сайт передает данные по протоколу HTTPS, что повышает защищенность соединения. SSL расшифровывается как Secure Socket Layer и впервые как сертификат безопасности стал использоваться в 1995 году. Поскольку первая обнародованная версия протокола SSL 2.0 имела большое количество недостатков, ее вскоре переработали и в следующем году появилась новая версия, а также Transport Layer Security, протокол TLS. Сегодня используется и TLS и SSL, поскольку различия между первым и вторым версии 3.0 практически незаметны. Алгоритм, по которому сайт идентифицируется как настоящий, таков: Хозяин сайта приобретает SSL-сертификат, который в центре сертификации будет стоить примерно от 100 до 1000 у.е. ежегодно. Цена зависит от конкретного случая – числа доменов, которые следует привязывать к сертификату, их типа. Кроме того, владелец получает два ключа – открытый и закрытый, которые используются им для того, чтобы шифровать передаваемую информацию. Когда браузер обращается к сайту через HTTPS-протокол, он сопоставляет полученный от сайта сертификат и публичный ключ с теми, которые имеются в списках центра сертификации. В случае совпадения, браузер продолжает работу с проверенным сайтом, если же сертификат сайта не состоит в списке доверенных центров сертификации, пользователь получает от браузера предупреждение о том, что это соединение является опасным. Так что работа для взломщика усложняется – для того, чтобы получить контроль над посещениями конкретного сайта, который передает зашифрованные данные через протокол HTTPS, хакер должен и взламывать DNS-сервер и завладеть соответствующим SSL-сертификатом. Только в этом случае пользователь ничего не заподозрит – браузер сверится с центром сертификации и подтвердит, что сайт подлинный По утверждению пострадавшей компании Comodo, хакеры, которые получили доступ к её центру сертификатов, были из Ирана. Это объясняет, почему ими были взломаны не те сайты, откуда можно было бы взять данные пользователя для того, чтобы украсть их деньги, а те, где могла храниться чья-то важная переписка. Есть версия, что хакеры работали на иранское правительство, которое интересовалось оппозицией. Но в компании взлом заметили быстро и успели предупредить угон логинов и паролей от почты и скайпа. Факт взлома – единичный случай, который подтверждает надежность системы, поскольку просто взломать недостаточно, нужно сделать это незаметно, а пока что это невозможно. Тем более невозможно, что после хакерских атак SSL-сертификаты пострадавших сайтов меняются. Зачастую пользователь, посещая какой-то официальный сайт, например, заходя в свой кабинет на сайте своего интернет-провайдера, видит, что в браузере Firefox появляется предупреждение о том, что сертификат недействительный и неизвестный. Пользователь может уйти с сайта или добавить сертификат в исключения. Дело в том, что сервер использует SSL-сертификаты, которые подходят для того, чтобы шифровать данные, но не годятся для переадресации домена на IP-адрес. Это происходит потому, что хозяин сайта экономит и создает сертификат сам. Поэтому его сертификат не входит в списки тех, которые браузер «знает» благодаря доверенным центрам сертификации. Конечно, такие самоподписанные сертификаты представляют не менее заманчивую приманку для хакеров, которые знают, что пользователь все равно нажмет «Я понимаю риск» и зайдет на сайт. Однако в большинстве случаев такие сертификаты используют там, где информация о пользователе не нанесет, даже в случае захвата ее хакерами, ему ни финансового, ни другого вреда. SSL-сертификаты не дешевы, а дополнительное шифрование данных повышает нагрузку на сервер. К тому же, сейчас очень многие сайты находятся на виртуальном хостинге, а для использования сертификата от доверенного центра нужно, чтобы сайт имел реальный выделенный IP.

Есть мнение о статье <SSL-сертификаты - зачем они нужны?>?Вы можете обсудить материал на нашем форуме и в комментариях к статье |

|||||||||||

|

|||||||||||